K8S之存储Secret概述与类型说明,并详解常用Secret示例

主机配置规划

| 服务器名称(hostname) | 系统版本 | 配置 | 内网IP | 外网IP(模拟) |

|---|---|---|---|---|

| k8s-master | CentOS7.7 | 2C/4G/20G | 172.16.1.110 | 10.0.0.110 |

| k8s-node01 | CentOS7.7 | 2C/4G/20G | 172.16.1.111 | 10.0.0.111 |

| k8s-node02 | CentOS7.7 | 2C/4G/20G | 172.16.1.112 | 10.0.0.112 |

Secret概述

Secret解决了密码、token、秘钥等敏感数据的配置问题,而不需要把这些敏感数据暴露到镜像或者Pod Spec中。Secret可以以Volume或者环境变量的方式使用。

用户可以创建 secret,同时系统也创建了一些 secret。

要使用 secret,pod 需要引用 secret。Pod 可以用两种方式使用 secret:作为 volume 中的文件被挂载到 pod 中的一个或者多个容器里,或者当 kubelet 为 pod 拉取镜像时使用。

Secret类型

- Service Account:用来访问Kubernetes API,由Kubernetes自动创建,并且会自动挂载到Pod的 /run/secrets/kubernetes.io/serviceaccount 目录中。

- Opaque:base64编码格式的Secret,用来存储密码、秘钥等。

- kubernetes.io/dockerconfigjson:用来存储私有docker registry的认证信息。

Service Account

通过kube-proxy查看

1 | [root@k8s-master ~]# kubectl get pod -A | grep 'kube-proxy' |

Opaque Secret

创建secret

手动加密,基于base64加密

1 | [root@k8s-master ~]# echo -n 'admin' | base64 |

yaml文件

1 | [root@k8s-master secret]# pwd |

或者通过如下命令行创建【secret名称故意设置不一样,以方便查看对比】,生成secret后会自动加密,而非明文存储。

1 | kubectl create secret generic db-user-pass --from-literal=username=admin --from-literal=password=1f2d1e2e67df |

生成secret,并查看状态

1 | [root@k8s-master secret]# kubectl apply -f secret.yaml |

将Secret挂载到Volume中

yaml文件

1 | [root@k8s-master secret]# pwd |

启动pod并查看状态

1 | [root@k8s-master secret]# kubectl apply -f pod_secret_volume.yaml |

查看secret信息

1 | [root@k8s-master secret]# kubectl exec -it pod-secret-volume -- /bin/sh |

由上可见,在pod中的secret信息实际已经被解密。

将Secret导入到环境变量中

yaml文件

1 | [root@k8s-master secret]# pwd |

启动pod并查看状态

1 | [root@k8s-master secret]# kubectl apply -f pod_secret_env.yaml |

查看secret信息

1 | [root@k8s-master secret]# kubectl exec -it pod-secret-env -- /bin/sh |

由上可见,在pod中的secret信息实际已经被解密。

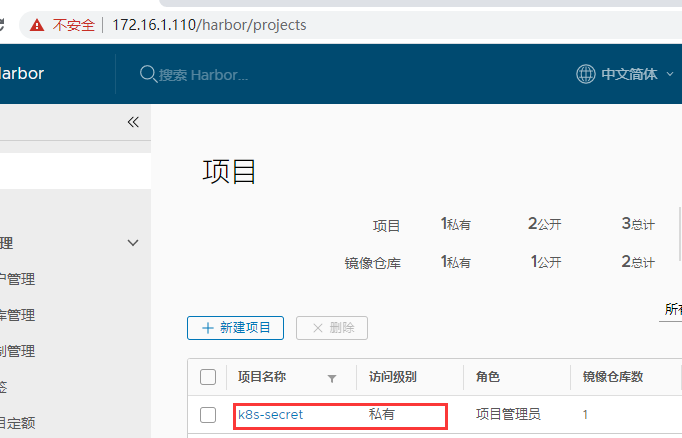

docker-registry Secret

harbor镜像仓库

首先使用harbor搭建镜像仓库,搭建部署过程参考:「Harbor企业级私有Docker镜像仓库部署」

1 | [root@k8s-master harbor]# pwd |

集群所有机器都要操作

1 | [root@k8s-master ~]# vim /etc/docker/daemon.json |

添加了 “insecure-registries”: [“172.16.1.110:5000”] 这行,其中172.16.1.110为内网IP地址。该文件必须符合 json 规范,否则 Docker 将不能启动。

如果在Harbor所在的机器重启了docker服务,记得要重新启动Harbor。

1 | docker pull registry.cn-beijing.aliyuncs.com/google_registry/myapp:v1 |

之后在操作机上退出harbor登录,便于后面演示

1 | ### 退出harbor登录 |

pod直接下载镜像

在yaml文件中指定image后,直接启动pod

1 | [root@k8s-master secret]# pwd |

启动pod并查看状态

1 | [root@k8s-master secret]# kubectl apply -f pod_secret_registry.yaml |

可见拉取私有镜像失败。

pod通过Secret下载镜像

通过命令行创建Secret,并查看其描述信息

1 | [root@k8s-master secret]# kubectl create secret docker-registry myregistrysecret --docker-server='172.16.1.110:5000' --docker-username='admin' --docker-password='Harbor12345' |

修改之前的yaml文件

1 | [root@k8s-master secret]# cat pod_secret_registry.yaml |

启动pod并查看状态

1 | [root@k8s-master secret]# kubectl apply -f pod_secret_registry.yaml |

由上可见,通过secret认证后pod拉取私有镜像是可以的。